Tecnologia

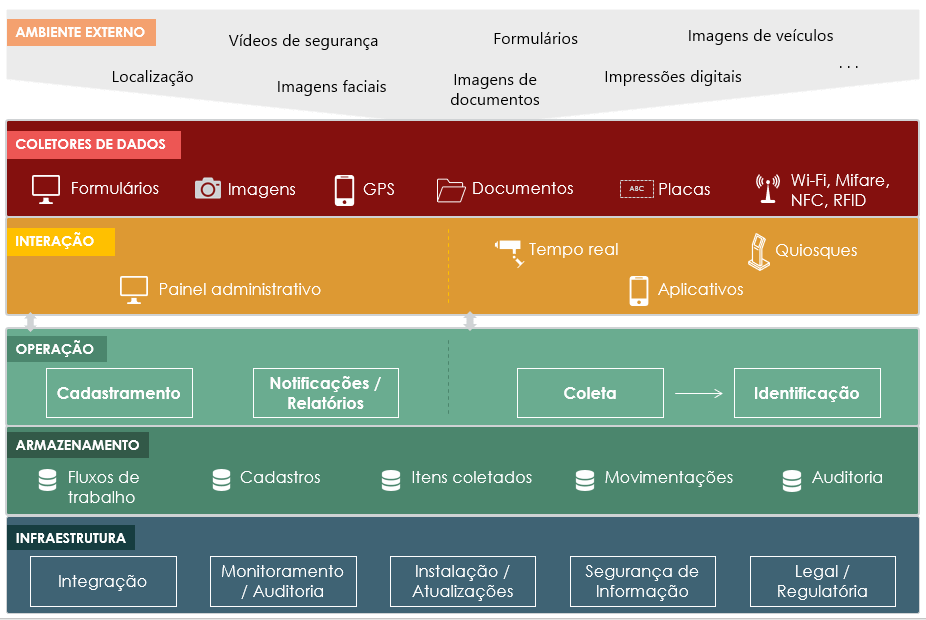

Consideramos a arquitetura implementada pelo AcessoSeguro como seu principal diferencial. A seguir são descritas algumas diretrizes que foram adotadas desde sua criação, para garantir que tanto flexibilidade quanto segurança de informação pudessem ser obtidas de forma conjunta..

Por sua natureza, a implementação prática de modelos de Inteligência Artificial requer flexibilidade, já que os modelos estão em evolução constante, e versões em uso serão periodicamente substituídos por versões mais recentes. Por outro lado, aplicações que têm por finalidade o tratamento de informações pessoais trazem, como principal preocupação, a necessidade de garantir a segurança de dados.

Desde o início de sua concepção, o AcessoSeguro contou com diretrizes de projeto bem definidas, que contribuíram para que estes dois objetivos fossem atingidos. Como resultado, obteve-se uma arquitetura que ainda é capaz de contemplar necessidades futuras, como novos tipos de dados de identificação, novos dispositivos para coleta e algorítmos para identificação ou visualização de informações que surgirão à frente.

As diretrizes que adotamos são:

- Os coletores são fornecidos em módulos individuais, para que possam ser acoplados e atualizados de forma independente;

- Todo o processamento de dados ocorre no âmbito da instalação, e portanto dentro das dependências do cliente. Dados não são repassados a terceiros para que sejam processados;

- Bases de dados foram concebidas de forma que possam ser desmembradas, ou mesmo agregadas a outras bases, sem prejuízo do funcionamento. Com isto, informações sensíveis poderão ser omitidas em caso de necessidade de repasse;

- Ferramentas de desenvolvimento, componentes de software, sistemas operacionais e bases de dados são utilizadas em suas versões mais recentes, para que contenham todas as funcionalidades e atualizações de segurança disponíveis;

- Todos os mecanismos de segurança disponíveis por fornecedores de infraestrutura e considerados como boas práticas de mercado serão impostos sem interferências. Como exemplos, impõe-se o uso de mecanismos como atualizações automáticas do Microsoft Windows, uso de conexões seguras, autenticação de usuários via OpenID, atualização de versões através do próprio aplicativo, e uso de criptografia nativa do banco de dados.

De forma sucinta, um diagrama com a arquitetura de módulos implantada é mostrada abaixo.

Arquitetura de alto nível

As funcionalidades representadas no bloco de Operação (do diagrama mostrado acima) estão disponíveis como segue:

| Contr Acesso | Antifraude | Quiosque | |

| COLETA DE INFORMAÇÕES | |||

| Captura de biometria facial | ✓ | ✓ | ✓ |

| Captura de biometria digital | ✓ (*) | ✓ | |

| Captura de imagens | ✓ | ✓ | ✓ |

| Captura de localização | ✓ | ||

| Captura de documentos (OCR) | ✓ | ||

| Captura de placas de veículos | ✓ (*) | ||

| Formulários customizados | ✓ | ✓ | ✓ |

| Identificação e contagem de objetos | ✓ | ||

| APOIO À OPERAÇÃO | |||

| Autenticação do usuário | ✓ | ✓ | ✓ |

| Controle de atividades (fluxo) | ✓ | ✓ | ✓ |

| Emissão de senhas e orientações | ✓ (**) | ✓ | |

| APOIO À GESTÃO | |||

| Cadastro de dados de operação | ✓ | ✓ | ✓ |

| Geração de notificações e alarmes | ✓ | ✓ | ✓ |

| Relatório de presença | ✓ | ✓ | ✓ |

| Relatório de ausência | ✓ | ||

| Mapa de percurso | ✓ | ||

| Relatórios técnicos | ✓ | ✓ | ✓ |

(*) disponível em breve; (**) 5 níveis de acesso